Datum och tid: 2025-02-18 00:05 CET

Sammanfattning

Microsofts Threat Intelligence Center har identifierat en aktiv nätfiskekampanj utförd av en aktör kallad Storm-2372. Denna kampanj, som pågått sedan augusti 2024, riktar sig mot flera sektorer globalt och utnyttjar en specifik nätfisketeknik kallad “device code phishing” för att få obehörig åtkomst till användarkonton.

Bakgrund

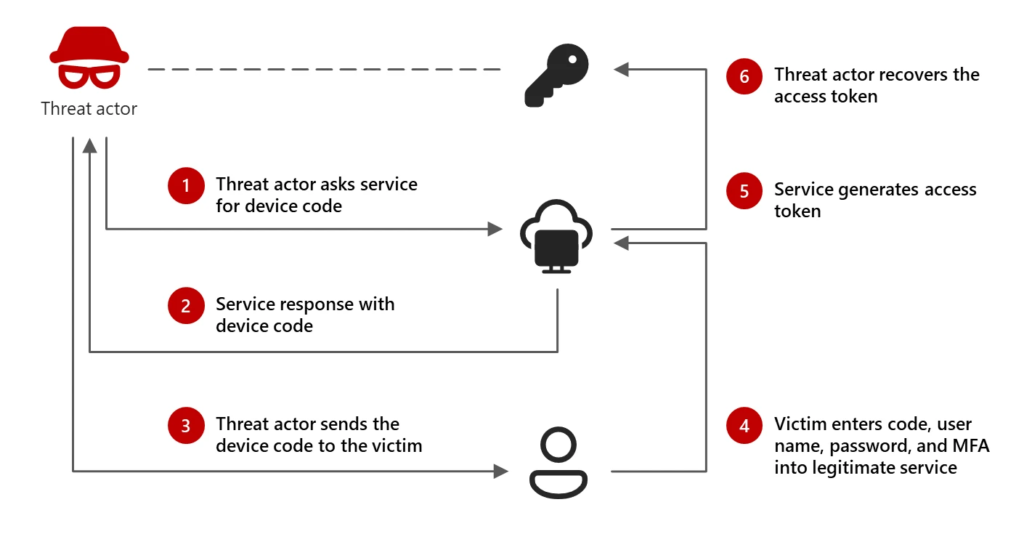

Storm-2372 är en hotaktör som Microsoft med medelhög säkerhet bedömer har kopplingar till ryska intressen och metoder. Sedan augusti 2024 har denna aktör genomfört en nätfiskekampanj som riktar sig mot regeringar, icke-statliga organisationer (NGO:er) samt företag inom IT, försvar, telekommunikation, hälsa, högre utbildning och energi i Europa, Nordamerika, Afrika och Mellanöstern. Den använda tekniken, “device code phishing”, innebär att angriparen utnyttjar autentiseringsflödet för enhetskoder för att fånga upp autentiseringstoken och därigenom få åtkomst till målets konton och data.

Angreppsmetod

I denna kampanj skickar Storm-2372 falska mötesinbjudningar via e-post, som efterliknar tjänster som Microsoft Teams. När mottagaren klickar på inbjudan ombeds de att autentisera sig med en enhetskod som genererats av angriparen. Efter att användaren har autentiserat sig får angriparen tillgång till giltiga åtkomsttoken, vilket möjliggör ytterligare intrång i nätverket.

Målgrupper och påverkan

De sektorer som främst drabbats av denna kampanj inkluderar:

• Regeringar

• Icke-statliga organisationer (NGO:er)

• IT-tjänster och teknikföretag

• Försvarsindustrin

• Telekommunikation

• Hälsosektorn

• Högre utbildning

• Energi- och olje-/gasindustrin

Angreppen har observerats i flera regioner, inklusive Europa, Nordamerika, Afrika och Mellanöstern. Genom att kompromettera användarkonton kan angriparna få åtkomst till känslig information och potentiellt orsaka betydande skador på de drabbade organisationerna.

Rekommendationer för skydd

För att skydda sig mot denna typ av angrepp rekommenderas följande åtgärder:

• Begränsa användningen av enhetskodsautentisering: Inaktivera denna funktion där det är möjligt eller implementera strikta villkor för dess användning.

• Utbilda användare om nätfiske: Öka medvetenheten om vanliga nätfisketekniker och hur man identifierar misstänkta inloggningsförfrågningar.

• Implementera multifaktorautentisering (MFA): Kräv MFA för alla användare för att försvåra obehörig åtkomst.

• Centralisera identitetshantering: Använd en enhetlig plattform för identitetshantering för att underlätta övervakning och säkerhet.

• Övervaka och granska inloggningsaktiviteter: Implementera policys för att automatiskt hantera riskfyllda inloggningar och granska regelbundet inloggningsrapporter för att identifiera misstänkt aktivitet.

Slutsats

Storm-2372:s nätfiskekampanj med enhetskoder understryker behovet av robusta säkerhetsåtgärder och medvetenhet om nya angreppstekniker. Genom att implementera rekommenderade skyddsåtgärder kan organisationer minska risken för att drabbas av liknande attacker i framtiden.

Källförteckning

• Microsoft Security Blog: Storm-2372 Conducts Device Code Phishing Campaign

• H-ISAC Threat Bulletin: Storm-2372 Conducts Device Code Phishing Campaign